SMBのリモートコード実行の脆弱性(CVE-2020-0796)は、セキュリティ研究者によって「SMBGhost」と命名されました。マイクロソフトは最近CVE-2020-0796のパッチをリリースしました。これはWindows 10に影響する深刻なSMBサーバーの脆弱性です。認証されていない攻撃者はこの脆弱性を利用してメモリ破損を引き起こし、リモートでコードを実行する可能性があります。

マイクロソフトは重要なパートナーに脆弱性の正式リリース前の事前警告を提供しています。Fortinetはマイクロソフトの重要なパートナーとしてFortiGuardのセキュリティ機能を3月10日にリリースし、IPS署名データベースを更新してFortinetの顧客を攻撃の脅威から保護しています。

SMB 3.1.1プロトコルで圧縮メッセージを処理する際その中のデータはセキュリティチェックに合格せず直接使用するとメモリ破損の脆弱性が発生します。攻撃者はこの脆弱性を使用して許可なくリモートでコードを実行することが可能です。ハッカーに攻撃されたターゲットシステムは、オンラインで起動することによってのみハッキングされる可能性があります。

この脆弱性の影響はEternal Blueシリーズに非常に近いものです。これらはすべてWindows SMB脆弱性リモート攻撃を使用してシステムの最高の権限を取得します。WannaCryランサムウェアは、Eternal Blueシリーズの脆弱性攻撃ツールによって引き起こされた事件です。この脆弱性の背景はSMBサーバーを直接攻撃してRCEを引き起こすことに加えてSMBクライアントへの攻撃です。攻撃者は特定のWebページ、圧縮パッケージ、共有ディレクトリ、OFFICEドキュメントなどの脆弱性をトリガーとする方法を構築できます。 From Fortinet D-Team

脆弱性番号

· CNVD-2020-16676

· CVE-2020-0796

脆弱性への影響

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, version 1909 (Server Core installation)

脆弱性再現プロセス

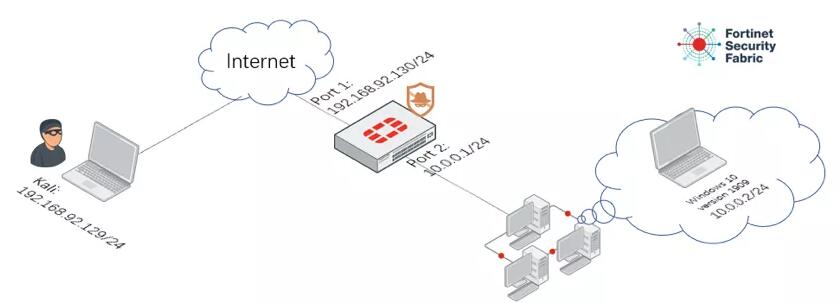

展開環境:

· x64ベースシステムVM用のWindows 10バージョン1909

· Kali 4 VMダウンロードexpスクリプト(ここでの主な目的は攻撃と防御の方法を示すことなので攻撃スクリプトは提供されていません)

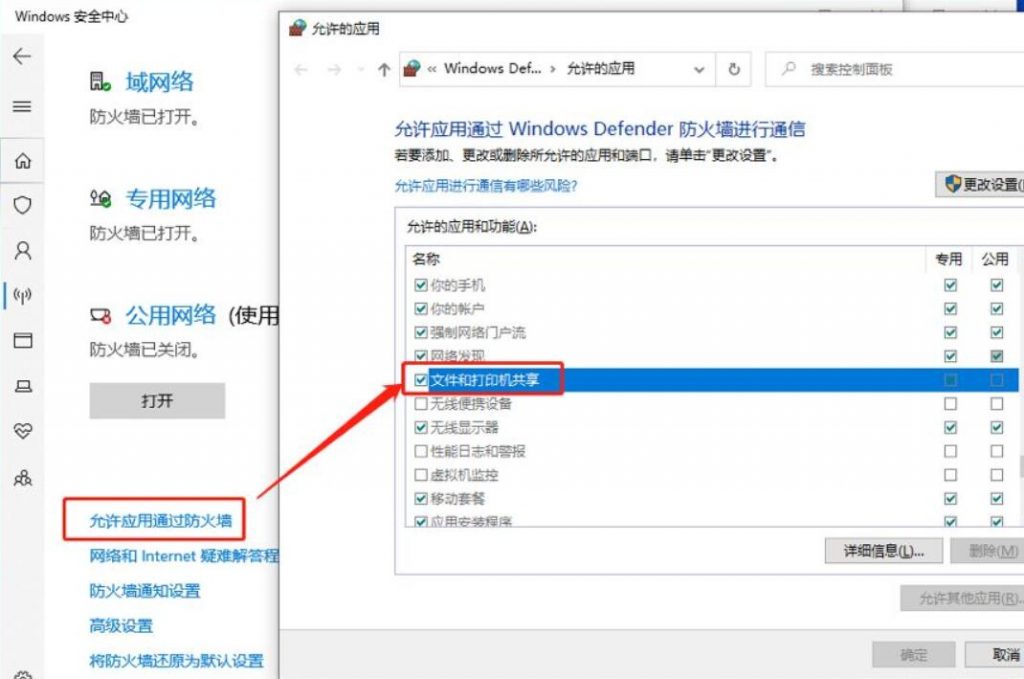

(1)Windows 10の設定: Windows 10 SMBサービス(TCPポート445)を開く必要があります:Windowsセキュリティセンター-[ネットワークとセキュリティ保護]-アプリケーションがファイアウォールを通過できるようにします

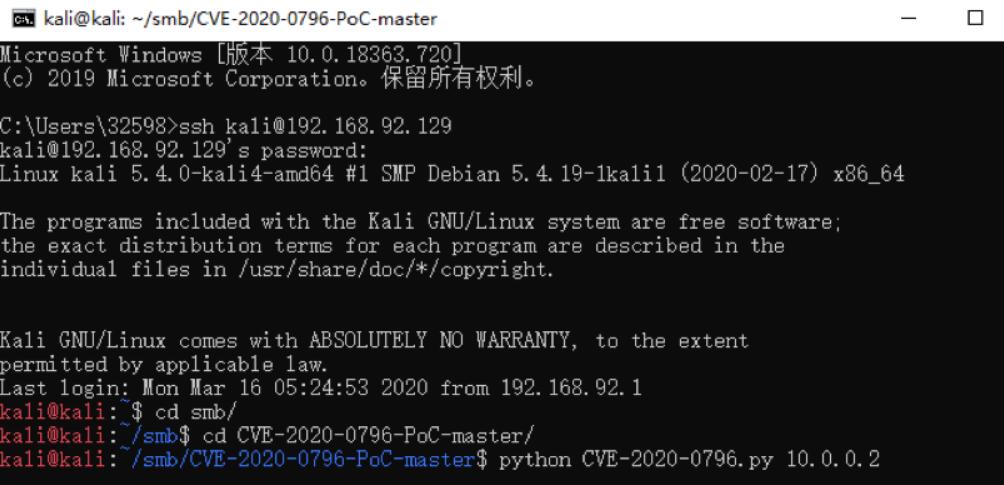

(2)Kali構成: EXPスクリプトをダウンロードします。https://packetstormsecurity.com/files/download/156731/CVE-2020-0796-PoC-master.tgz

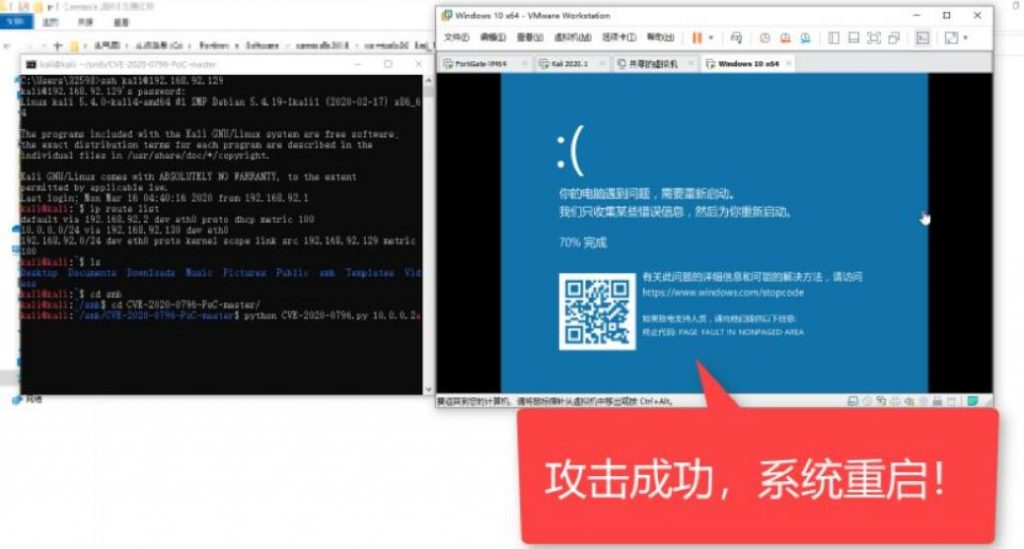

(3)Kaliで攻撃操作を実行します(同時にWindows 10仮想マシンの状況を観察します): 攻撃スクリプトを実行します:python CVE-2020-0796.py 10.0.0.2 10.0.0.2は、攻撃されたWindows 10ホストのIPアドレスです。

攻撃を受けた後はWindows 10が再起動し、スクリーンショットが次のようになります。

脆弱性の修復方法

方法一

Windows 10ユーザーは、CVE-2020-0796用にMicrosoftによって更新された最新のパッチに至急アップグレードする必要があります。

更新手順を参照してくださいhttps://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

方法二

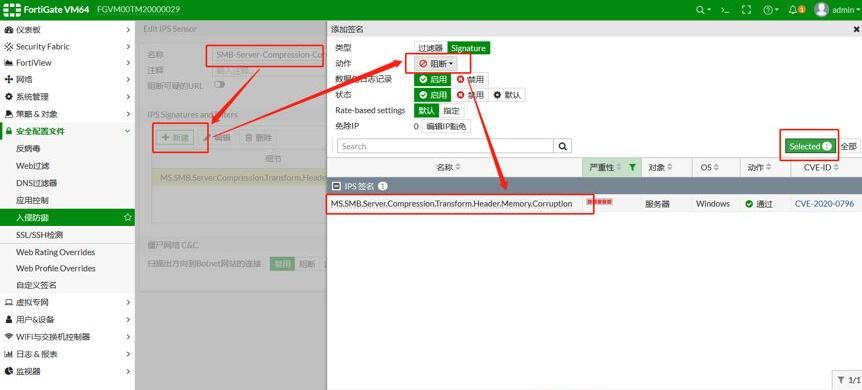

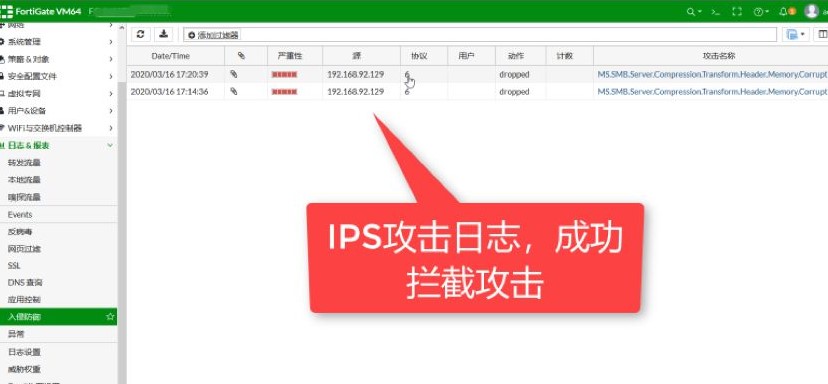

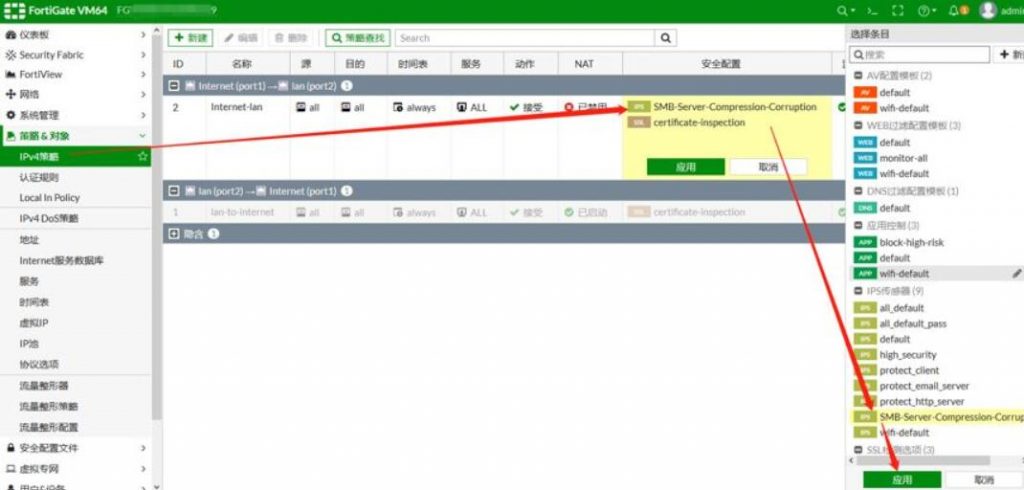

FortiGateユーザーがIPS署名データベースを更新する

機能名:MS.SMB.Server.Compression.Transform.Header.Memory.Corruption、主な手順は次のとおりです:

(1)IPS防御ルールをFortiGateに追加します。

(2)戦略でIPS保護戦略を有効にする

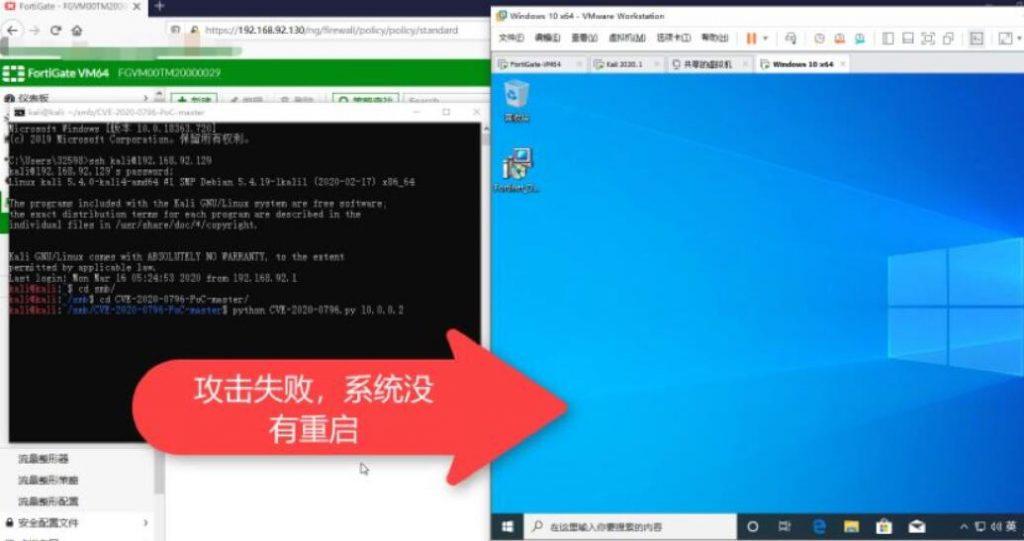

(3)KaliにログインしてWindows 10の被害者ホストを再攻撃することを失敗する

その他の参考リンク

フォーティネットセキュリティ警告分析レポートリンク:

FortiGuardグローバルセキュリティ研究所:

https://fortiguard.com/encyclopedia/ips/48773

中国における在宅勤務/テレワークをone-stopで

上海で15年以上の実績

日系企業200社以上ご利用中‼️

EZ-net 上海日進信息技術有限公司

日本人ITコンサルタントが担当させていただきます

お問い合わせ:https://www.ez-net.com.cn/WpSwell/index.php?id=contactus

EZ-net*********************************